Usuario:Chixpy/Proyectos/Guía del hacker malvado en una sentada/03 - Lección 1

Requisitos materiales mínimos

Antes de comenzar, como suele ser habitual en este mundo de pira2dos informáticos, hay una serie de requisitos mínimos que se deben satisfacer, y bien satisfechos, para poder seguir correctamente esta guía. Nada de un "si te visto no me acuerdo". El no cumplirlos todos no impide conseguir el objetivo deseado, pero no se garantiza dicho resultado al final pudiendo acabar como un excelente cocinero, un paupérrimo pianista o simplemente un vulgar maquillador de cadáveres.

Por tanto pasemos a describir los elementos necesarios:

Ordenador

Elemento imprescindible para poder ser un hacker. Sirve tanto para hackear como para ser hackeado, pero no se preocupe. Piense que si usa el ordenador para hackear lo usa para... eso, hackear.

Por tanto la primera regla básica es: "No guarde nada personal en el ordenador"; ni fotos, ni música, ni nada de nada. La razón principal es que, cuando la policía u otra fuerza de la autoridad le descubra, no podrán relacionarlo a usted con dicho ordenador pudiendo alegar que lo encontró en la calle o similar. En su defecto, puede guardar fotos personales y datos de algún enemigo y matar de esta forma dos pájaros de un tiro...

Como consecuencia de lo anterior, además así no le preocupará perder nada de lo que tenga en ese ordenador, ya que entre otras cosas le repetimos por tercera vez que no debe tener nada. Es más al no tener información ni datos que quiera guardar no necesitará instalar un antivirus que los proteja, ese gran enemigo que lo único que hace es ralentizar el ordenador de forma que sea imposible hacer un hackeo en condiciones, limpio y rápido.

Lo que sí es recomendable es tener una copia, o los originales si es legal, de los instaladores de los programas que vaya usar por si hace falta reinstalar todo. Si por una casualidad el ordenador se vuelve lento, y como no tiene antivirus, significará que ha pillado una gripe. Esto no le debe preocupar, con formatear y reinstalar todo otra vez, sistema operativo incluido, en un periquete vuelve a ser todo normal y funcionando, a no ser que actualice el sistema operativo lo cual le llevará bastante tiempo...

Respecto al modelo, marca y potencia del ordenador... realmente da igual, incluso el ordenador puede ser robado. De forma general esta guía se referirá a un PC con Windows por comodidad, pero no importa si usa Linux, un Macintosh o incluso, si se siente valiente, un Sinclair ZX Spectrum al que le ha soldado un módem a 56Mps. De hecho, si hace esto último, se ganará un gran respeto y admiración por toda la comunidad.

Localización

Como es lógico necesita un espacio para poner todos los cachivaches.

Lo mejor es agenciarse la esquina más mugrienta de la casa y que además posea un enchufe cercano para poder conectar el ladrón o la alargadera donde conectará todos los elementos eléctricos. No es necesario que esté muy iluminada, ya que los propio aparatos ejercen como fuente de luz.

Si dicha esquina es de color negro por culpa de las humedades con un par de telarañas (así como sus propietarias), dejando fermentar el ordenador durante al menos 3 años en dicha esquina propiciará que, en el momento de ponerlo en marcha, la máquina adquirirá un sonido agradable, casi melódico, que le ayudará a concentrase durante la realización de sus virtuales fechorías.

Normalmente, el sitio más propicio suele ser la esquina derecha de la pared del retrete en el cuarto de baño, la cuál tiene como ventaja que no necesita hacer un largo desplazamiento cuando quiera hacer sus necesidades sin perder mucho tiempo. De hecho puede que incluso pueda usar el propio trono como asiento.

Una esquina mugrienta no tiene porqué ser sinónimo de habitación húmeda, con que lo sea la esquina es suficiente, pero esto último ayuda a dar ambiente.

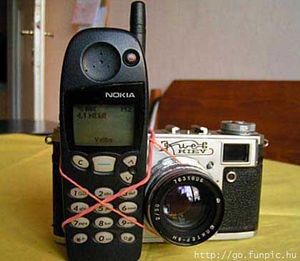

Teléfono

Aparato básico para hackear a distancia otros ordenadores. Hackear uno mismo su propio ordenador puede resultar bastante aburrido y sin emoción a partir de la décima vez que se hace o incluso antes.

Por suerte, en la actualidad, gracias a las redes inalámbricas ya no es necesario tener contratada una línea de teléfono propia, ni desembolsarse mensualmente el dinero de mantenimiento (por no mencionar el importe de las llamadas, sobre todo si tiene mujer e hijas que llamen a los concursos de la televisión). Con tener un vecino que tenga una red inalámbrica es suficiente, y si además la tiene abierta puede incluso saltarse la Lección 3 del presente Incilibro.

Si a usted le sale petróleo por las orejas y la suciedad de sus uñas son piedras preciosas, también puede optar por la vía cara y chulesca de usar un teléfono móvil celular para conectarse al mundo exterior. Tiene la ventaja de que puede hackear mientras está de viaje o de paseo por el campo... pero no es lo mismo hacerlo en espacios abiertos que al calor de la esquina mugrienta y húmeda.

Microondas

Periférico del ordenador fundamental para todo hacker con un mínimo de orgullo. Usted no debe separarse de su ordenador bajo ningún concepto, ni para comer ni otro motivo menos importante, por tanto lo necesita imperiosamente para poder vivir más de 3 días seguidos debido a nuestras limitaciones humanas.

Si quiere parecer un auténtico experto, además puede enchufar el microondas al ordenador a través del puerto USB. De esta forma no necesitar ni siquiera apartar la mirada del monitor para comprobar si ya esta caliente la comida, las palomitas están hechas o se ha terminado de secar el gato. Todos los modelos actuales incluyen un programa interactivo con el que controlar el aparato a través del teclado.

En caso de que tenga todas las conexiones USB ocupadas, no se preocupe, por suerte su microondas emite tanta o más radiación que su monitor. Al mirarlo no notará mucho la diferencia entre el plato girando y una demo de ordenador tridimensional con sombreado Gouraud, solo que lo primero no es interactivo.

Programas básicos requeridos

Internet Explorer

Arma principal para realizar ataques de risa a otros ordenadores, lo cual hace que bajen la guardia (-2 en defensa, menos 2d6) los distintos firewall existentes en el mercado.

Se trata del navegador de última generación. Se puede conectar a los protocolos HTPP, FILE, MAIL, FTP, HDP, WWW, XXX. Además con ABS, servofreno y aire acondicionado; airbags y cinturones de seguridad opcionales aparte. Al actuar el navegador como explorador de fichero simultáneamnte en el sistema operativo nos evita un gran trabajo ya que lo hace todo automáticamente.

Outlook

Programa esencial para obtener las últimas actualizaciones del software vírico, troyanos y además recibir ofertas para alargarle el pene de forma económica y barata sin importar que su sexo sea femenino. Su funcionamiento es muy parecido a los ya en desuso CVS y SVN, pero con la ventaja de que actualiza automáticamente sin tener que hacer nada en el ordenador.

Messenger

Intercomunicador esencial para estar en contacto con otras personas que tengan más experiencia que usted en esto de hackear. Aquí está el verdadero potencial de este programa, al ser unos de los más usados en el mundo será más difícil rastrearle o descubrirle ya que tienen que analizar millones de conversaciones diarias, gracias a esas personas que lo usan ingenuamente sin saber que están ocultando sus conversaciones.

P2P

Este tipo de programas no sirve para nada provechoso, al menos para un hacker. Sólo sirven para bajarse películas y series. Así que la única utilidad es para bajarse una en caso de que esté muy aburrido y para poder decir que los usa, así no le mirarán como un bicho raro.

Bueno, pensándolo mejor a lo mejor sí que tienen utilidad. Para descubrir IPs de ordenadores ajenos e intentar hacer diabluras con ellos, pero las verdad es que cuando llegue al nivel suficiente (requisitos: Nvl 10 y 40 de maná) le dará igual este tipo de programas para hallar victimas...

Telnet

Programa que nadie sabe usar ni entiende, pero lo incluyen por defecto los sistemas operativos. Si sabe como usarlo, no nos podemos explicar como es que necesita leer este incilibro.

Índice de contenidos

Hay 14 páginas de Usuario:Chixpy/Proyectos/Guía del hacker malvado en una sentada.

- Usuario:Chixpy/Proyectos/Guía del hacker malvado en una sentada/00 - Portada

- Usuario:Chixpy/Proyectos/Guía del hacker malvado en una sentada/01 - Índice

- Usuario:Chixpy/Proyectos/Guía del hacker malvado en una sentada/02 - Prólogo

- Usuario:Chixpy/Proyectos/Guía del hacker malvado en una sentada/03 - Lección 1

- Usuario:Chixpy/Proyectos/Guía del hacker malvado en una sentada/04 - Lección 2

- Usuario:Chixpy/Proyectos/Guía del hacker malvado en una sentada/05 - Lección 3

- Usuario:Chixpy/Proyectos/Guía del hacker malvado en una sentada/06 - Lección 4

- Usuario:Chixpy/Proyectos/Guía del hacker malvado en una sentada/07 - Lección 5

- Usuario:Chixpy/Proyectos/Guía del hacker malvado en una sentada/Apéndice A

- Usuario:Chixpy/Proyectos/Guía del hacker malvado en una sentada/Apéndice B

- Usuario:Chixpy/Proyectos/Guía del hacker malvado en una sentada/Apéndice C

- Usuario:Chixpy/Proyectos/Guía del hacker malvado en una sentada/Apéndice D

- Usuario:Chixpy/Proyectos/Guía del hacker malvado en una sentada/Apéndice E

- Usuario:Chixpy/Proyectos/Guía del hacker malvado en una sentada/Índice de contenidos